Staatlich angeordnete Netzsperren

Am 10. Juni 2018 haben die Schweizer Stimmberechtigten das Bundesgesetz über Geldspiele (BGS) mit einer Zustimmung von 72,9% und einer Stimmbeteiligung von 34,52% angenommen. Damit wurden erstmals Netzsperren in der Schweiz eingeführt, dies mit der Absicht Online-Casinos in der Schweiz im Sinn von Heimatschutz und Protektionismus vor ausländischer Konkurrenz zu schützen. Art. 86 BGS verpflichtet demnach Fernmeldedienstanbieterinnen zur «Sperrung des Zugangs zu nicht bewilligten Spielangeboten»:

|

Die Verordnung über Geldspiele (VGS) legt in Art. 93 nur unspezifisch fest, wie diese Netzsperren zu erfolgen haben:

Gemäss Gutachten des Rechtswissenschaftliches Instituts der Universität Zürich (F. Thouvenin / B. Stiller) vom 16. September 2016 wurden drei Arten von Netzsperren berücksichtigt:

- IP-Adresssperren beim ISP

- DNS-Sperren beim ISP

- Applikationsfilter oder Proxy-Server beim ISP

Das Gutachten kommt übrigens zum Schluss: «Aus rechtlicher Sicht ist die Eignung von Netzsperren zur Erreichung der vom Gesetzgeber verfolgten Ziele [...] äusserst fraglich.»

|

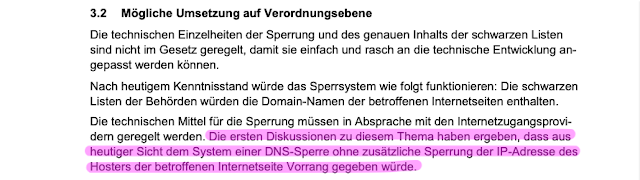

Die Notiz zum Geldspielgesetz "Internetsperre" und ihre Alternativen vom 4. Juli 2017 hält schliesslich fest, dass DNS-Sperren aus heutiger Sicht die favorisierte Lösung ist:

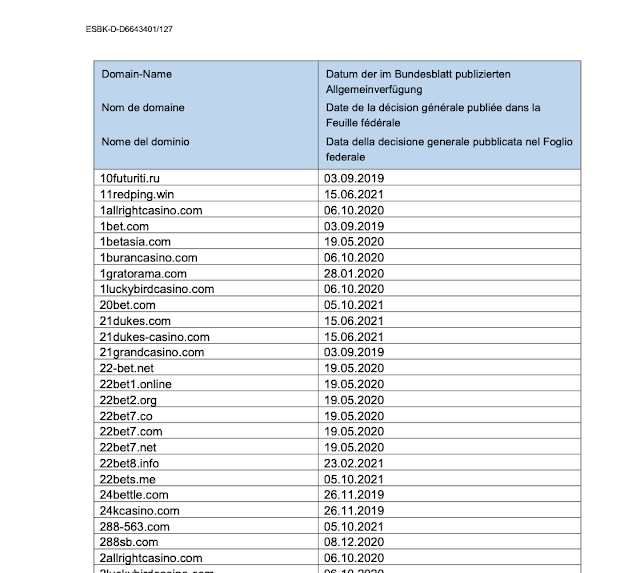

Sperrlisten

Die Eidgenössische Spielbankenkommission (ESBK) und die interkantonale Geldspielaufsicht gespa (ehemals Comlot) erstellen je eine «schwarze Liste» der in der Schweiz nicht bewilligten Spiel-Internetseiten, die auf der Website der beiden Behörden und im Bundesblatt veröffentlicht wird. Die schwarzen Listen und ihre Aktualisierungen werden den Internetzugangsprovidern so elektronisch zur Verfügung gestellt, dass diese den Zugang zu den aufgeführten Internetseiten automatisiert sperren können.

Beide Behörden stellen die Listen in unterschiedlichen Formaten zur Verfügung:

- Die ESBK stellt ein (unsigniertes) PDF Dokument auf ihrer Webseite zum Download bereit. Nicht das beste Format für die maschinelle Verarbeitung, aber immerhin ist die URL statisch.

- Die gespa hingegen stellt die Liste als Textdatei zur Verfügung, mitsamt Signatur und Zertifikat um die Authentifizität und Integrität der Einträge zu validieren.

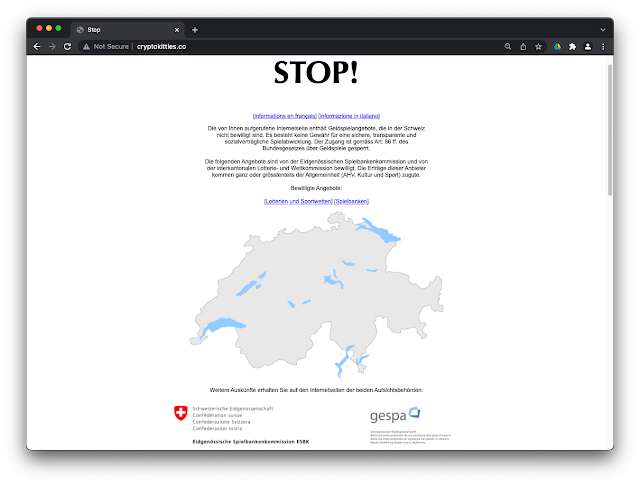

Wurde eine Internetseite gesperrt, so werden die Nutzerinnen und Nutzer, die von der Schweiz aus darauf zugreifen wollen, auf eine Stopp-Seite umgeleitet. Die Spielerinnen und Spieler werden so darüber informiert, dass der Inhalt, auf den sie zugreifen wollten, in der Schweiz nicht bewilligt ist und die Internetseite daher auf Anordnung der zuständigen Behörden gesperrt wurde. Weiter enthält diese Stopp-Seite direkte Links zu den in der Schweiz bewilligten Angeboten.

Netzsperren in der Realität

Was passiert wenn man nun auf eine gesperrte Seite zugreift? Bei Verwendung der vom ISP standardmässig zugeteilten DNS Servern werden modifizierte IP Adressangaben zurückgegeben, bewerkstelligt durch eine Response Policy Zone (RPZ). Als Beispiel wird die Domain cryptokitties.co verwendet, die seit dem 5. Oktober 2021 auf der gespa Sperrliste steht. Löst man die Domain mit dem Public DNS Resolver von Google auf, so erhält man folgende Resultate:

Setzt man hingegen den DNS Resolver eines Schweizer ISPs ein erhält man ein anderes Resultat. Der Browser wird dazu gebracht eine Verbindung mit einem anderen Server herzustellen. Die hinter der geänderten IP Adresse bereitgestellte Webseite ist natürlich die vom Bund spezifizierte Sperrseite auf die die User*in umgeleitet werden soll.

Dieses Vorgehen funktioniert völlig transparent bei unverschlüsseltem HTTP Verkehr. Bei gegenwärtigen Browsern wird zwar einen Hinweis links von der Adressleiste eingeblendet wonach die Verbindung unsicher sei. Aber das trifft zu unabhängig davon, ob die Verbindung gekapert wurde oder nicht. Heutzutage ist die Mehrheit des Web traffics standardmässig per HTTPS verschlüsselt was zu einer kleinen Unschönheit in diesem Setup führt. Versucht man auf eine gesperrte Seite mit HTTPS zuzugreifen wird man mit einer Sicherheitswarnung des Browsers konfrontiert. Erst wenn man diese Warnung ignoriert und wegclickt wird die Sperrseite angezeigt.

Chrome macht uns darauf aufmerksam, dass das Zertifikat ungültig ist. In erster Linie sieht man, dass es am 16. März 2019 abgelaufen ist. Die aufmerksame Leser*in wird aber auch feststellen, dass der Subjectname (i-dnsn-blocko-1.sharedit.ch) nicht mit dem Domainname in der Adressleiste (cryptokitties.co) übereinstimmt. Selbst wenn die Sperrseite die beiden Angaben richtigstellen würde, könnte aufgrund des fehlenden Chain-of-Trusts kein valides Zertifikat präsentiert werden. Und das ist auch richtig so: TLS, Zertifikate und PKI sorgen dafür, dass es weder einem Betrüger noch dem Bund möglich ist die Identität eines Servers zu fälschen und somit eine gesicherte Verbindung zu kapern. Deshalb würde die Erneuerung des bei oben abgebildetes Zertifikats auch keine zufriedentstellende Lösung bringen.

In diesem Sinne: https://xkcd.com/386/